三个月内赚取630万美元,MEV机器人是如何做到的?

原文作者:EigenPhi

原文编译:Luffy,Foresight News

以太坊地址 Jaredfromsubway.eth 的 MEV 机器人在三个月内赚取了 630 万美元,他是如何做到的呢?

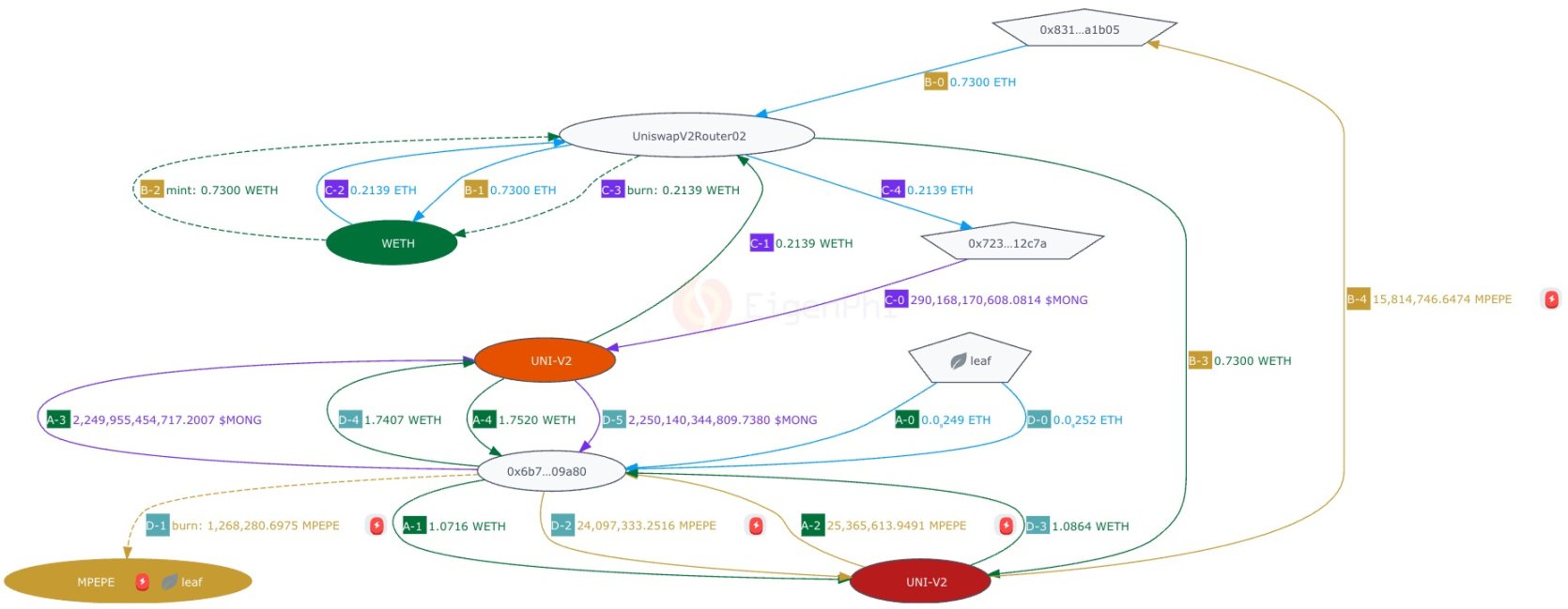

DeFi 爱好者和交易者,你是否还在努力理解 Jaredfromsubway.eth 的复杂交易策略?让我们以 Jared 制作的「三明治」策略为例,带你了解他是如何一步步获得巨额回报的。我们将使用交易可视化工具 EigenTx 来 分析所有代币动向 。

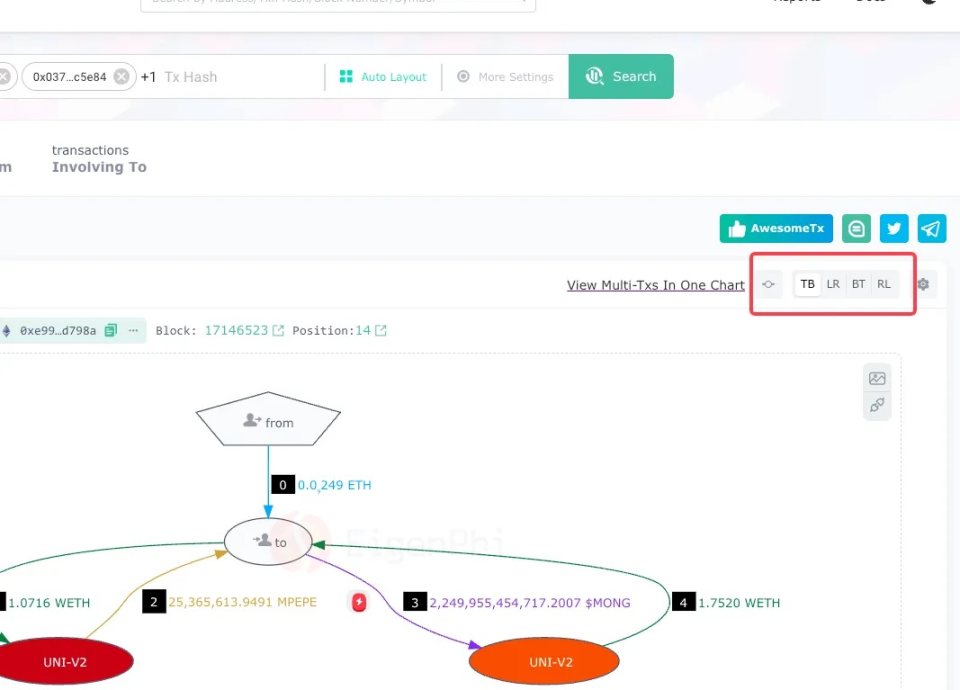

为了更好了解 Jared 发起三明治攻击的策略,我们首先从这一系列交易中涉及的角色开始。为了清楚起见,我们将代币流程图的方向设置为 TB(Top to Bottom)。单击此处了解有关的 EigenTx 可视化工具的更多信息。

相关地址

FrontRun 交易和 BackRun 交易中的 From address:一个 EOA (外部拥有账户)账户,本案例中是 Jared 的 钱包 地址:0x ae 2 Fc 483527 B 8 EF 99 EB 5 D 9 B 44875 F 005 ba 1 FaE 13 。

FrontRun 交易和 BackRun 中的 To address:合约是 Jared 的三明治机器人,地址为 0x 6 b 75 d 8 AF 000000 e 20 B 7 a 7 DDf 000 Ba 900 b 4009 A 80 。

受害者 1 交易中的受害者地址:0x 831 F 77 bB 13 a 31 c 5 a 908 c 723 f 8 ddfc 9193 aFA 1 B 05

受害者 2 交易中的受害者地址:0x 723 B 53 EFC 9 B 5 e 76 fA 9 Ddff 2 ed 14 Fbe 57 2D 21 2C 7 a

涉及到的 DeFi 协议

攻击交易中的 To 指向 Uniswap V2 Router 02 ,Uniswap V2 交易路由器将用户的订单路由到匹配的流动性池。

Front Run、Victim 1 交易和 Back Run 中的 Uniswap V2(红色):0x b 9 B 824 fDa 6 c 0 C 1 AFE 105 d 89 2c 24 ca 21264 c 77 f 0 a ,Uniswap V2 上交易 WETH 和 MPEPE 的流动资金池。

Front Run、Victim 2 交易和 Back Run 中的 Uniswap V2(橙色):0x 7054 b 0 F 980 a 7 EB 5 B 3 a 6 B 3446 F 3 c 947 D 80162775 C ,Uniswap V2 上交易 WETH 和 MONG 的流动资金池。

涉及到的代币

-

WETH :WETH 是以太坊上的 ERC 20 代币,代表 1 个 ETH。

-

MPEPE :MicroPepe,一种 meme 代币。

-

MONG : MONGCoin, MongMob 的 meme 代币。

运行方式

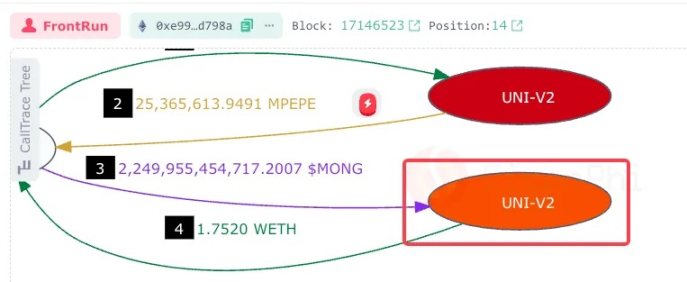

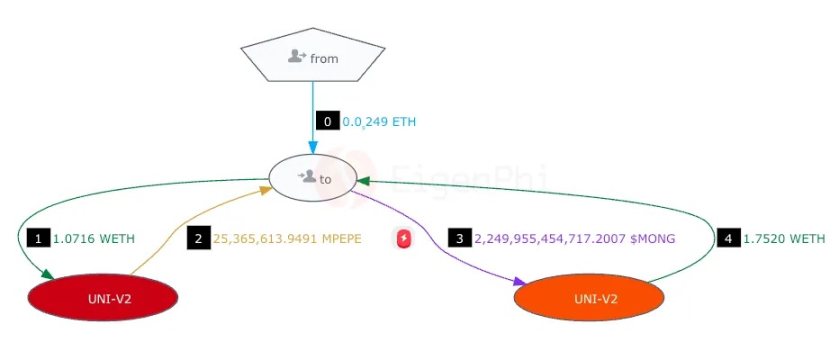

FrontRun 交易

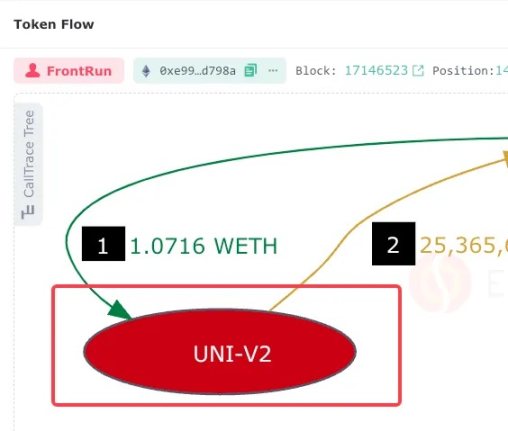

交易哈希: 0x e 99 b 5 e 1 d 1 b 21954 e 6 e 4 b 14 f 60 fb 71 acc 24913 fa 0716 2c 941 c 9 e 81 dc 622 fd 798 a

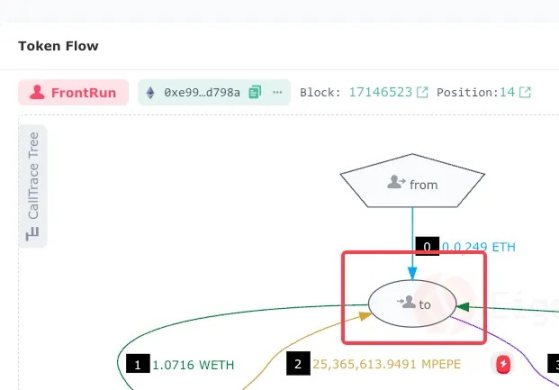

Jared 在公共内存池中发现了 2 个受害者的交易意图:「从 WETH 到 MPEPE」和「从 MONG 到 WETH」,并发送了 0.000000000249 ETH 来激活他的三明治 MEV 机器人。(步骤 0 )

然后,三明治机器人?在 Uniswap V2(红色)中用 1.0716 WETH 兑换 25, 365, 613.9691 MPEPE,以提高 MPEPE 对 WETH 的价格。(步骤 1-2 )

随后,三明治机器人?在 Uniswap V2(橙色)用 2, 249, 955, 454, 717.2007 MONG 兑换 1.7520 WETH,抬高 WETH 对 MONG 的价格。(步骤 3-4 )

在这些操作之后(步骤 0-4 ),Jared 影响了交易池中的价格:

-

WETH 兑 MPEPE: 1: 23, 671, 083.10 ;

-

MONG 兑 WETH: 1: 1, 284, 237, 554, 553.29

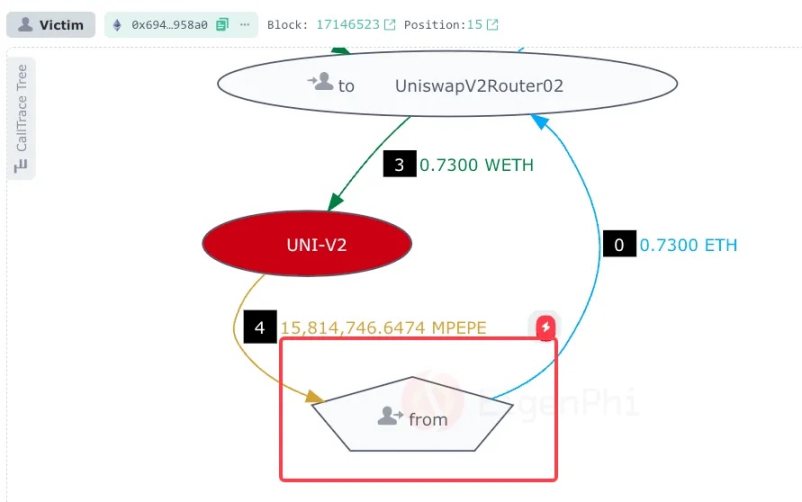

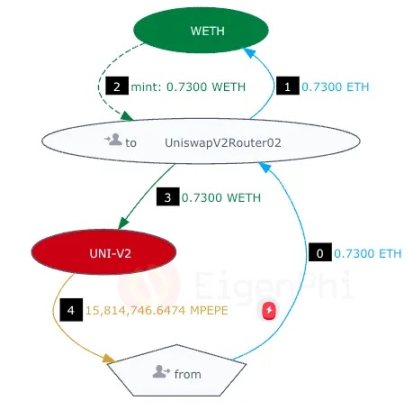

受害者 1 交易

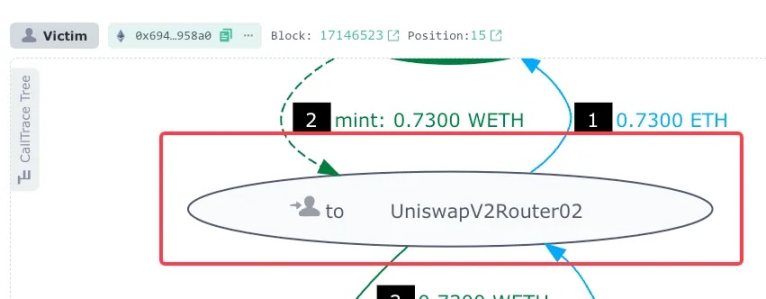

交易哈希: 0x 694 feff 41 ce 0 f 1 e 8 d 4 f 419 c 92 fdd 1 b 0 d 60 ba 654 a 423 fafa 7 a 465 ee 1 bc 05958 a 0

受害者 1 想用 WETH 换取 MPEPE,他向 Uniswap V2 Router 02 发送了 0.73 ETH。 (步骤 0 )

Uniswap V2 Router 02 自动将 0.73 ETH 发送到 WrapETH 合约并收到 0.73 WETH。(步骤 1-2 )

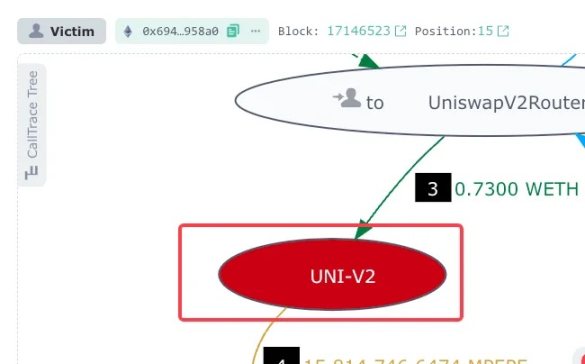

Uniswap V2 Router 02 将 0.73 ETH 路由到 WETH/MPEPE 交易对的 Uniswap V2 池中。(步骤 3 )

WETH/MPEPE 交易对的 Uniswap V2 池将交换后的 15, 814, 746.647432 MPEPE 发送给受害者 1 。 (第 4 步)

攻击者抢先交易后,Uniswap V2 池中「WETH to MPEPE」的兑换价格发生了偏移。然后,在该受害者的交易中,受害者在 Uniswap V2(红色)中「WETH 兑 MPEPE」的价格变为 1: 21, 664, 036.50 ,使得受害者获得的 MPEPE 比他应得的要少。(步骤 3-4 )

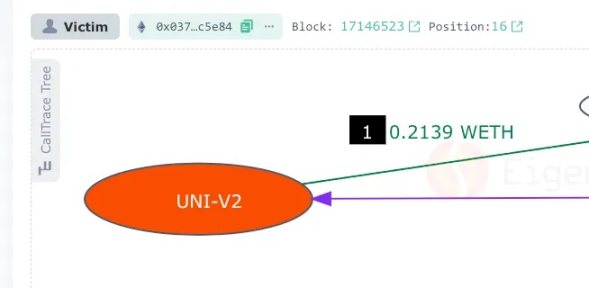

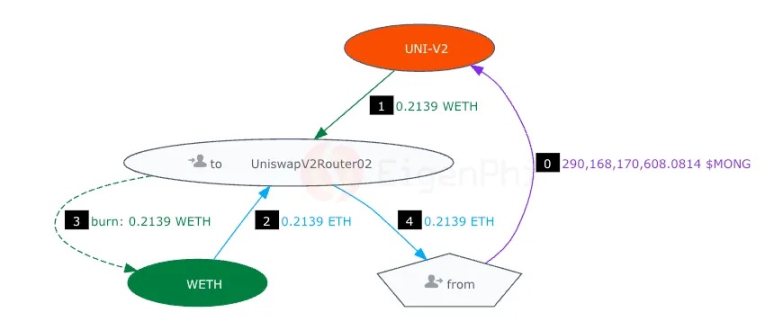

受害者 2 交易

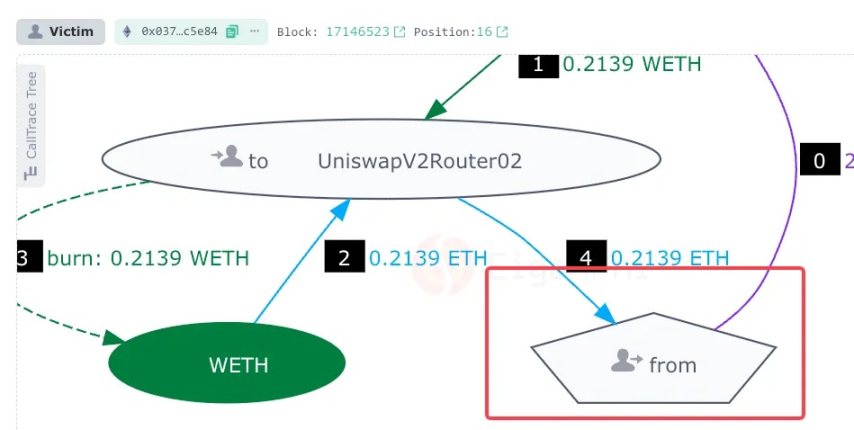

交易哈希: 0x 0379 b 81 ca 359 ba 70 a 6012 aedf 8705 f 250 ef 053 b 7867747 d 1 e 8 bc 81 fcfd 2c 5 e 84

受害者 2 想将 MONG 换成 WETH。他们将 290, 168, 170, 608.08 MONG 发送到 Uniswap V2 中 MONG/WETH 交易池。(步骤 0 )

Uniswap V2 将 0.2139 ETH 发送到 Uniswap V2 Router 02 。 (步骤 1 )

Uniswap V2 Router 02 自动将 0.2139 WETH 发送到 WrapETH 合约并收到 0.2139 ETH。(步骤 2-3 )

Uniswap V2 Router 02 路由了 0.2139 ETH,受害者收到了 0.2139 WETH。(步骤 4 )

攻击者抢先交易后,Uniswap V2 池中「MONG 兑 WETH」的价格发生了偏移。受害者在 Uniswap V2(橙色)中「MONG 兑 WETH」的价格变为 1: 1, 356, 752, 936, 244.01 ,导致受害者获得的 WETH 比应得的少。(步骤 3-4 )

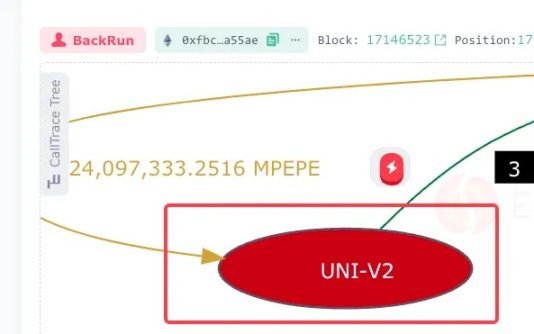

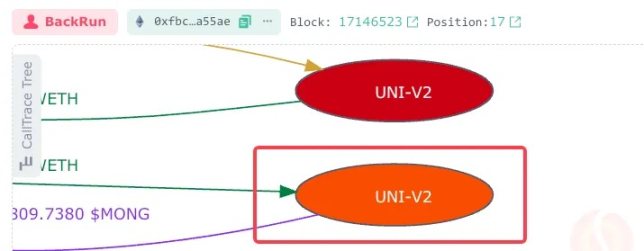

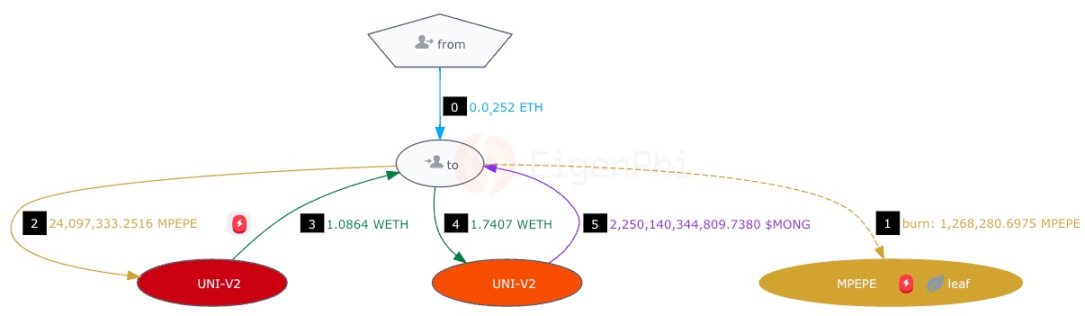

BackRun Transaction

交易哈希: 0x fbc 01671 de 8 ee 2695 b 6 f 2d 2 a 7 e 4 dae 9580 ed 30 f 7 b 3 fdf 064 fab 57 3d a 0 e 9 a 55 ae

Jared 发送了 0.000000000252 ETH 再次激活他的三明治 MEV 机器人。(步骤 0 )

代币合约 / 发行人销毁了 1, 268, 280.6975 MPEPE 作为费用。(步骤 1 )

然后,三明治机器人?以 1: 22, 180, 358.871977 的比例在 Uniswap V2(红色)中用 24, 097, 333.2516 MPEPE 换取了 1.0864 WETH。(步骤 2-3 )

之后,三明治机器人?以 1: 1, 292, 646, 668, 607.8054 的比例在 Uniswap V2(橙色)中用 1.7407 WETH 兑换了 2, 250, 140, 344, 809.7380 MONG。( 步骤 4-5)

综上所述,攻击者?一共赚取了 0.03 WETH 和 184, 890, 092.53 MONG。所有交易的总收入为 49.59 美元,减去 44.35 美元的 Gas 费,攻击者总共赚了 5.24 美元。

Bitcoin Price Consolidates Below Resistance, Are Dips Still Supported?

Bitcoin Price Consolidates Below Resistance, Are Dips Still Supported?

XRP, Solana, Cardano, Shiba Inu Making Up for Lost Time as Big Whale Transaction Spikes Pop Up

XRP, Solana, Cardano, Shiba Inu Making Up for Lost Time as Big Whale Transaction Spikes Pop Up

Justin Sun suspected to have purchased $160m in Ethereum

Justin Sun suspected to have purchased $160m in Ethereum