原创 | Odaily星球日报(

@OdailyChina

)

作者 | Asher( @Asher_ 0210 )

昨晚,链上头部 DeFi 协议 GMX 平台 盗遭遇重大安全事件,超 4000 万美元加密资产被黑客盗取,涉及 WBTC、WETH、UNI、FRAX、LINK、USDC、USDT 等多种主流代币。 事件发生后,Bithumb 发布公告宣布 GMX 的充提服务将暂停,直至网络稳定。

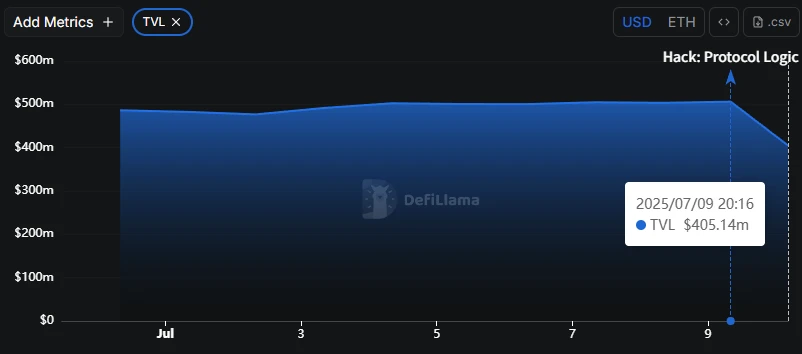

受此被盗事件影响,GMX 代币 4 小时跌幅超 25%, 价格一度跌破 11 美元,现报 11.8 美元。根据 DefiLlama 数据,GMX TVL 从被盗事件前的 5 亿美元跌至 4 亿美元,短时跌幅高达 20%。

GMX 平台 TVL 受被盗事件影响,短时跌至 4 亿美元

接下来,Odaily星球日报为大家梳理对于此次 GMX 被盗事件的原因、团队回应以及黑客最新动向。

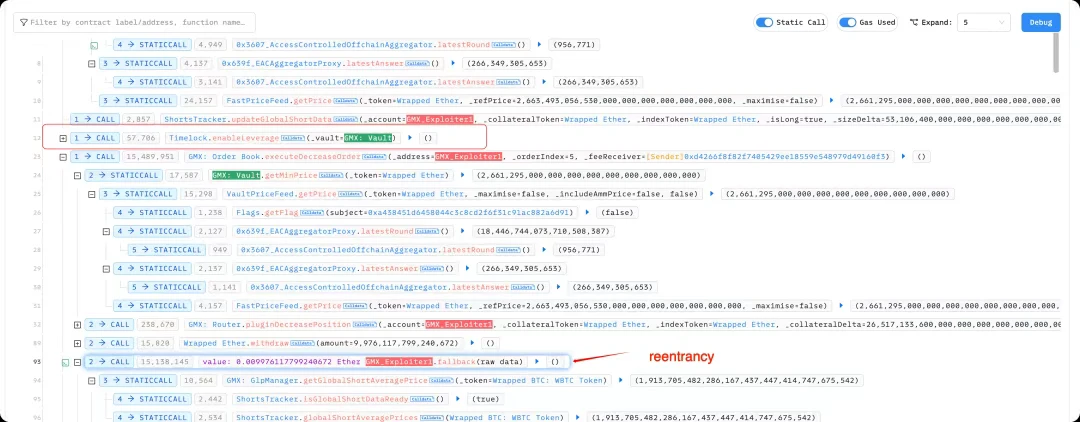

攻击者利用可重入漏洞

此次 GMX 被盗事件的根本原因在于核心函数 executeDecreaseOrder 存在可重入漏洞,该函数的第一个参数本应是外部账户(EOA),但攻击者传入了一个智能合约地址,这使得攻击者可以在赎回过程中重新进入系统,操纵内部状态,最终赎回的资产远超过其实际持有的 GLP 价值。

慢雾合伙人兼首席信息安全官 23pds 在 X 平台发文表示,GMX V1 版本中,空头仓位的建立会立即更新全局空头平均价格(globalShortAveragePrices),而该价格直接影响管理资产总额(AUM)的计算,进而影响 GLP 代币的估值和赎回金额。

攻击者利用了 GMX 在订单执行期间启用了 timelock.enableLeverage 功能的设计(这是开设大额空头仓位的先决条件),并通过合约调用触发了 executeDecreaseOrder 函数的可重入漏洞。利用该漏洞,攻击者反复创建空头仓位,在未真正改变市场价格的情况下,人为抬升了全局空头平均价格。

由于 AUM 依赖此价格计算,平台错误地将虚增的空头亏损计入资产总额,造成 GLP 估值被人为拉高。攻击者随后通过赎回 GLP,提取了远超其应得份额的资产,实现了巨额利润。

攻击交易示例: https://app.blocksec.com/explorer/tx/arbitrum/0x03182d3f0956a91c4e4c8f225bbc7975f9434fab042228c7acdc5ec9a32626ef? line= 93

GMX 官方回应:Arbitrum 上 GMX V1 版本的 GLP 流动性池遭漏洞攻击,GMX V2 版本未受影响

针对本次重大安全事件,GMX 团队已在第一时间做出官方回应。其在 X 平台发文表示,Arbitrum 平台上 GMX V1 版本的 GLP 池遭遇漏洞攻击,约 4000 万美元的代币已从 GLP 池转移到一个未知钱包,安全合作伙伴已参与调查本次攻击事件。

目前,Arbitrum 和 Avalanche 平台已禁用 GMX V1 版本的交易以及 GLP 的铸造和兑换功能,以防止任何进一步的攻击,但该漏洞不会影响 GMX V2 版本,也不会影响 GMX 代币本身。

由于 GMX V1 版本已遭受攻击,用户可通过以下操作来降低风险:

-

禁用杠杆功能:可调用 Vault.setIsLeverageEnabled(false)进行关闭;如果使用了 Vault Timelock,则调用 Timelock.setShouldToggleIsLeverageEnabled(false)。

-

将所有代币的 maxUsdgAmounts 设置为“ 1 ”:使用 Vault.setTokenConfig 或 Timelock.setTokenConfig,以防止 GLP 被进一步铸造。值得注意的是,该值必须设为“ 1 ”,而不是“ 0 ”,因为设为 0 表示无上限,反而会导致漏洞持续可被利用。

根据最新更新,官方表示确认该攻击仅针对 GMX V1 版本,而 GMX V2 版本合约并未采用相同的计算机制。 但出于谨慎考虑,GMX 已更新了 Arbitrum 和 Avalanche 上 GMX V2 版本代币的上限,因此目前大多数流动性池中的新代币铸造均受到限制,此限制解除后将第一时间通知。

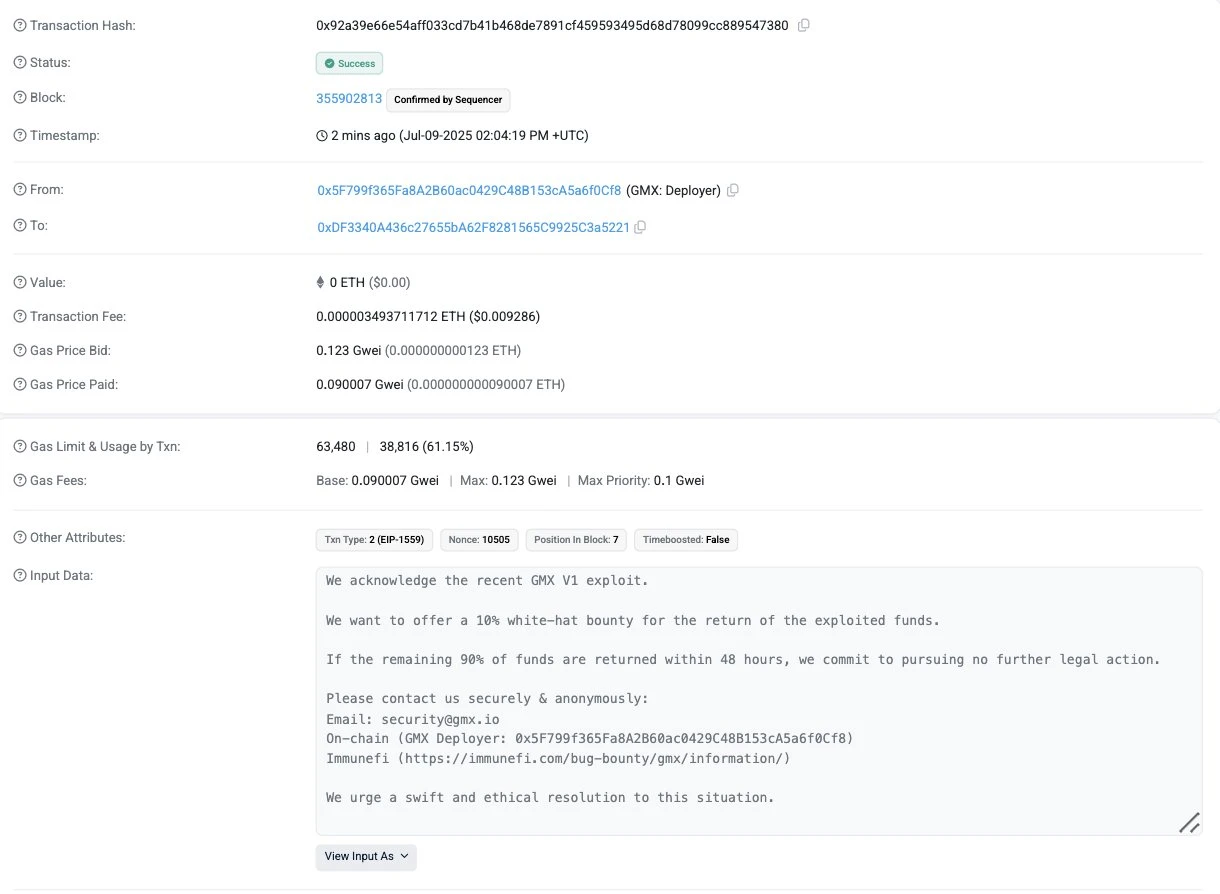

此外,链上数据显示,GMX 已给黑客地址留言称,承认遭遇 GMX Vl 版本漏洞,愿意提供 10% 白帽赏金,如果剩余 90% 的资金在 48 小时内退回,将承诺不再采取进一步的法律行动。

GMX 已给黑客地址留言愿意提供 10% 白帽赏金

黑客已将超 3000 万美元资金转移至新地址

从链上迹象来看这是一场蓄谋已久的行动,黑客的初始资金几天前就已从隐私混币协议 Tornado Cash 转入,表明其早已为本次攻击做足准备。

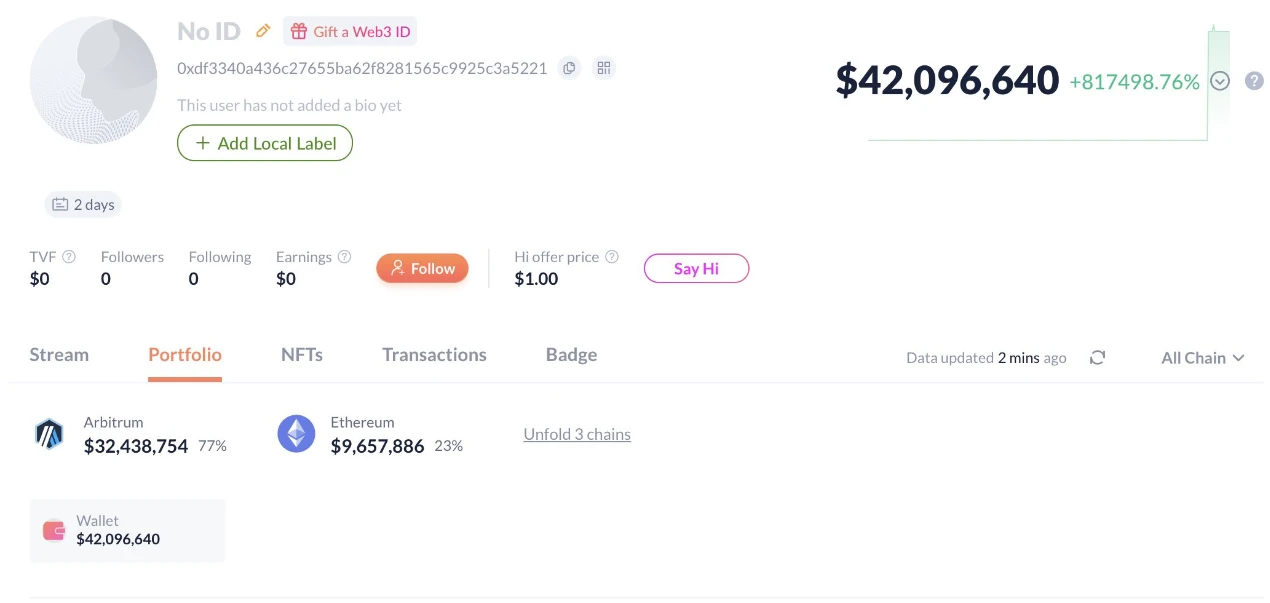

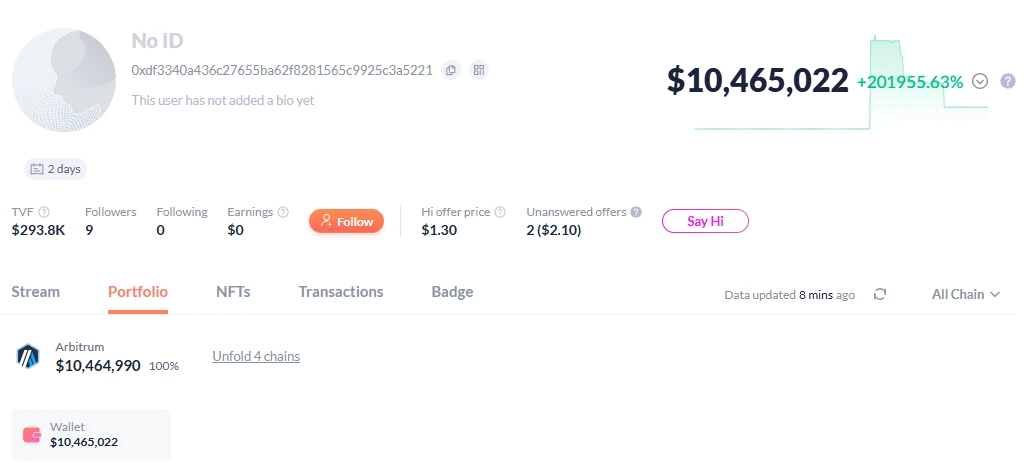

盗取超 4000 万美元加密资产后,黑客迅速将超 3000 万美元资产转移。 根据链上数据, GMX 黑客标记地址(地址: https://debank.com/profile/0xdf3340a436c27655ba62f8281565c9925c3a5221 )已将 88 枚 BTC(价值约合 980 万美元)、 超 2200 枚 ETH(价值约合 585 万美元)、超 300 万枚 USDC、超 130 万枚 DAI 转至新地址 0x99cdeb84064c2bc63de0cea7c6978e272d0f2dae ;将超 4300 枚 ETH(价值约合 1100 万美元)转至新地址 0x6acc60b11217a1fd0e68b0ecaee7122d34a784c1 。合计已将超 3000 万美元资金转移至其他新地址。

黑客盗取超 4000 万美元资产

当前黑客地址剩余 1000 万美元资金仍未转移

“链上侦探”ZachXBT 在 X 平台发文抨击 Circle 对黑客行为无作为,他表示 GMX 攻击事件发生已经 1 至 2 个小时,但是 Circle 对黑客行为没有任何行动,攻击者甚至使用 Circle 的跨链传输协议 CCTP 将被盗资金从 Arbitrum 转到以太坊。

小结

本次被盗事件不仅揭示了 GMX V1 版本在调用者权限验证、状态更新时序以及杠杆机制设计上的关键缺陷,也再次为整个行业敲响警钟:在涉及复杂金融逻辑(如杠杆、动态定价)与合约执行路径交织的系统中, 任何一个未加防护的入口都可能演变为黑天鹅事件的起点。

值得注意的是,黑客已将大部分被盗资产兑换为更难冻结的加密货币,尤其是 ETH 与 DAI 等非中心化资产,并通过多个新地址完成资金分散,进一步加大了追踪与追回的难度。 而 GMX 提出的“ 10% 白帽赏金换取免责”方案,也暴露出当前 Web3 世界中缺乏统一法律追责机制的现实困境。

对于 DeFi 开发者而言,也许更应思考的问题并非“黑客是如何得手的”,而是——当系统管理的是用户真实资产时,是否建立了足够的机制来限制最极端攻击路径的发生。否则,再完美的产品逻辑,一旦缺乏安全边界设计,也终将难逃系统性风险的代价。