千万美元损失背后的闪电贷攻击——yearnfinance被黑简析

2021 年 02 月 05 日,据慢雾区情报,知名的链上机枪池 yearn finance 的 DAI 策略池遭受攻击,慢雾安全团队第一时间跟进分析,以下是慢雾的简要分析:

1. 攻击者首先从 dYdX 和 AAVE 中使用闪电贷借出大量的 ETH

2. 攻击者使用从第 1 步借出的 ETH 在 Compound 中借出 DAI 和 USDC

3. 攻击者将第 2 步中的所有 USDC 和 大部分的 DAI 存入到 Curve DAI/USDC/USDT 池中,这个时候由于攻击者存入流动性巨大,其实已经控制 Curve DAI/USDC/USDT 的大部分流动性

4. 攻击者从 Curve 池中取出一定量的 USDT,使 DAI/USDT/USDC 的比例失衡,及 DAI/ (USDT&USDC) 贬值

5. 攻击者第 3 步将剩余的 DAI 充值进 yearn DAI 策略池中,接着调用 yearn DAI 策略池的 earn 函数,将充值的 DAI 以失衡的比例转入 Curve DAI/USDT/USDC 池中,同时 yearn DAI 策略池将获得一定量的 3CRV 代币

6. 攻击者将第 4 步取走的 USDT 重新存入 Curve DAI/USDT/USDC 池中,使 DAI/USDT/USDC 的比例恢复

7. 攻击者触发 yearn DAI 策略池的 withdraw 函数,由于 yearn DAI 策略池存入时用的是失衡的比例,现在使用正常的比例提现,DAI在池中的占比提升,导致同等数量的 3CRV 代币能取回的 DAI 的数量变少。这部分少取回的代币留在了 Curve DAI/USDC/USDT 池中

8. 由于第 3 步中攻击者已经持有了 Curve DAI/USDC/USDT 池中大部分的流动性,导致 yearn DAI 策略池未能取回的 DAI 将大部分分给了攻击者

9. 重复上述 3-8 步骤 5 次,并归还闪电贷,完成获利。

参考攻击交易:

https://etherscan.io/tx/0xb094d168dd90fcd0946016b19494a966d3d2c348f57b890410c51425d89166e8

比特币突破11万美元再创新高:价值投资现在入场晚不晚?

作者:Daii编译:白话区块链昨天,比特币价格突破11万美元大关,点燃了市场的热情,社交媒体上充斥着“牛市回来了”的欢呼。然而,对于那些在7.6万美元时犹豫不决、错过入场机会的投资者来说,这一刻更...

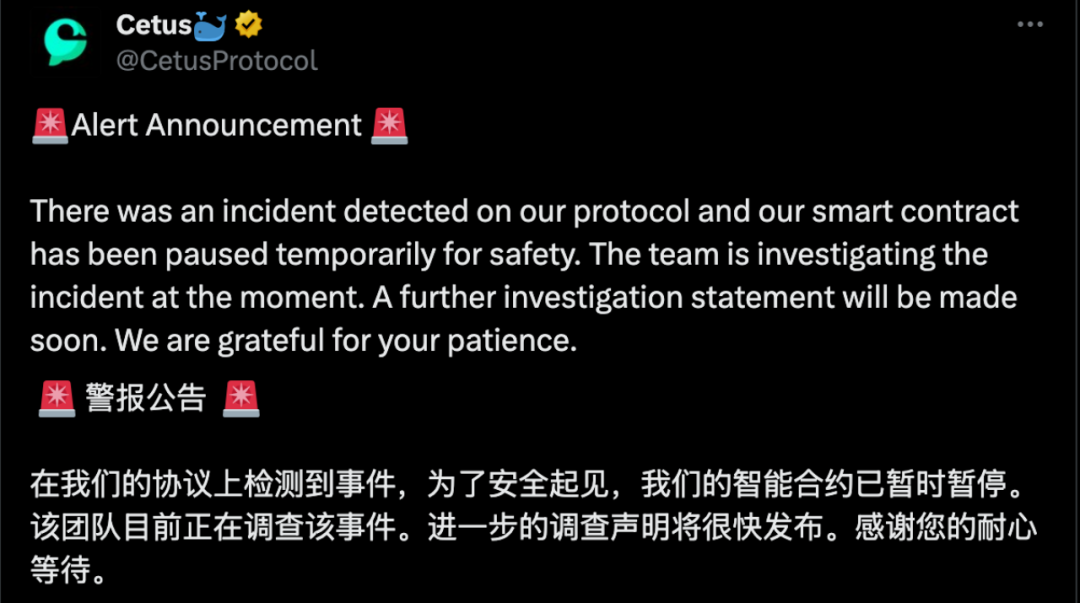

慢雾:Cetus被盗2.3亿美元,解析攻击手法及资金转移情况

作者:Victory & Lisa背景5 月 22 日,据社区消息,SUI 生态上的流动性提供商 Cetus 疑似遭攻击,流动性池深度大幅下降,Cetus 上多个代币交易对出现下跌,预计损失金额超...

合约巨鲸James Wynn:从贫民窟到加密大玩家,12亿美元的疯狂赌局

作者:Frank,PANews近期,曾经的PEPE大佬摇身变为合约巨鲸,频频在Hyperliquid开出数亿美元仓位的合约引发了市场的围观。作为为数不多在Hyperliquid上公开身份并活跃在社区...