戏精附体,抽空几百万美元资产还要秀演技的欺诈者

在过去的几个月里,一种被俗称为 Monkey Drainer 的网络钓鱼工具包备受欺诈者们「喜爱」。

恶意供应商将这种工具包出售给那些试图窃取用户资金的潜在欺诈者。Monkey Drainer 以及类似的网络钓鱼工具利用一种被称为 Ice Phishing 的 技术 来欺骗用户,诱导受害者给予欺诈者花费其账户资产的无限权限。

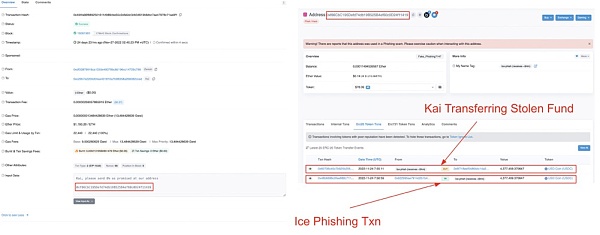

2022 年 11 月,一次 Ice Phishing 事件让我们发现了参与 Monkey Drainer 骗局的两个欺诈者 Zentoh 和 Kai 所使用的 钱包 。

我们的调查非常有把握地确定:Zentoh 和 Kai 是山寨 Porsche 非同质化 token 网站的幕后黑手。

流程细节

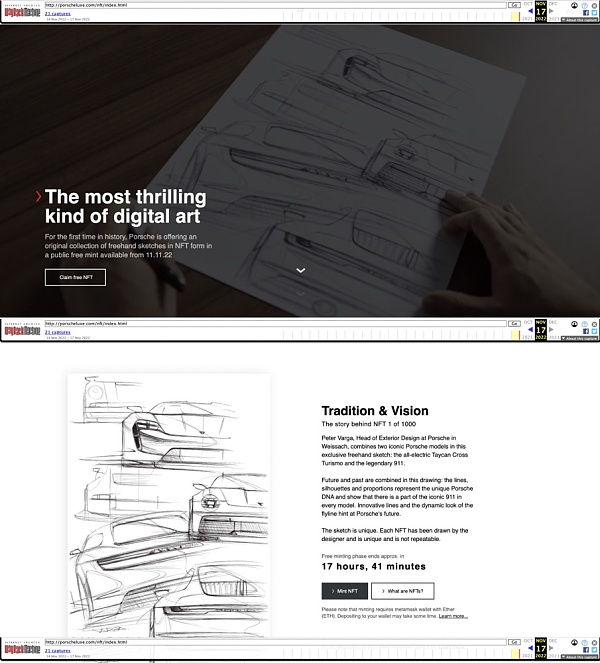

该网站利用的正是 Monkey Drainer 工具,并在 2022 年 11 月中下旬活跃了大约两周的时间。

来源:Porsche Monkey Drainer 网站

该网站现在已经无法访问,但它曾被各种推特用户和机器人在社交媒体上大肆宣传。看起来也许是@BrieflyCrypto 将这个骗局网站分享给了他的粉丝们。

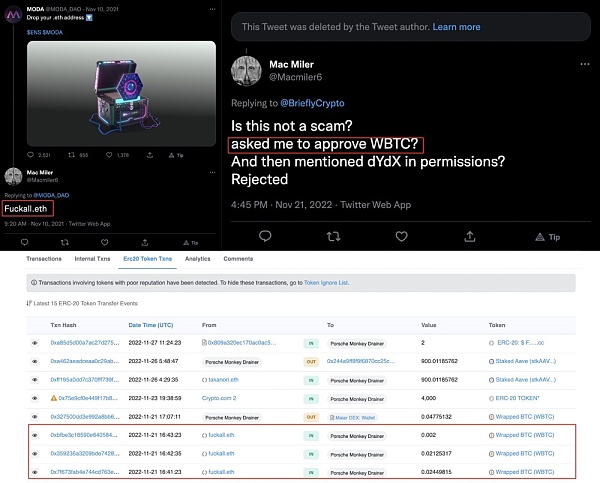

一位使用以太坊域名服务( ENS )的受害者回复了@BrieflyCrypto 的一条现已删除的推文,称@BrieflyCrypto 分享的一个网站在申请使用用户的 WBTC。尽管用户表示已“拒绝”交易,但如下图所示,他们似乎还是成为了骗局的受害者。

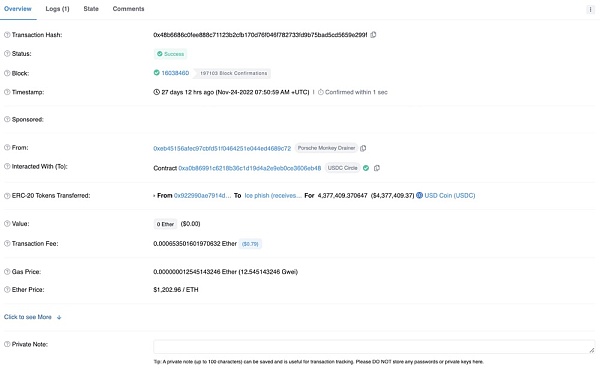

这个特殊骗局钱包的一名受害者在一次交易中损失了 430 万美元。该事件也是 Ice Phishing 攻击造成的最严重损失事件之一。

来源:Etherscan

这 430 万美元随后被迅速转移到 0x6f7...26aa6 ,在那里被换成 DAI,然后转移到 0xc29...2cced 。然后,受害者向持有被盗资金的钱包发出链上信息,要求欺诈者归还 400 万美元。

来源:Etherscan

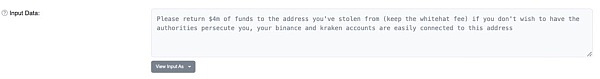

欺诈者给受害者回了一条俄语信息。

来源:Etherscan

通过谷歌翻译后,该信息大意如下:

「我有点失去信心了,你是从哪得到这 USDC 的?你是谁?发生了什么?」

受害者试图再次联系该欺诈者,但再未收到回复。

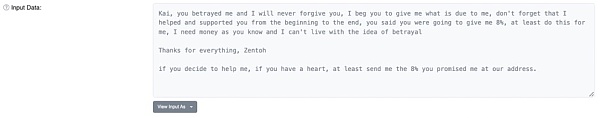

Zentoh 与 Kai 两大戏精飙戏

事件发展的走向逐渐离奇,欺诈者从一位自称是 Zentoh 的人那里收到了另一条链上信息。他们把持有被盗资金的人称为 Kai。

来源:Etherscan

从这些信息上看,貌似发生了「狗咬狗」乌龙,一个欺诈者将价值 430 万美元的被盗 货币 转移到了自称 Zentoh 骗子无法控制的钱包里。

然而在另一条链上信息中,Zentoh 将收到 430 万美元的钱包称为“他们的钱包”,这表明其实两个欺诈者都控制着接收者的外部账户地址(EOA)。

来源:Etherscan

Kai 用俄语向损失了 430 万美元的受害者发了信息。但很明显,其实 kai 和 Zentoh 明明可以通过英语交流(Kai 从他们控制的另一个钱包中曾给其前欺诈团伙“同事”信息中标明)。

来源:Etherscan

这场欺诈者通过链上消息「戏精附体」的场景并不多见,那在此之前,他们是怎么正常协调沟通的呢?(提前安排好剧本等)答案似乎是 Telegram 。

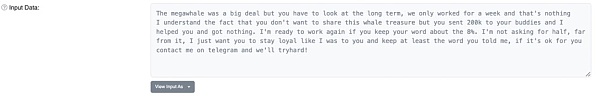

而其中所说的 Megawhale 巨鲸交易,就是指的那场 430 万美元的 Ice Phishing 事件。

? Zentoh

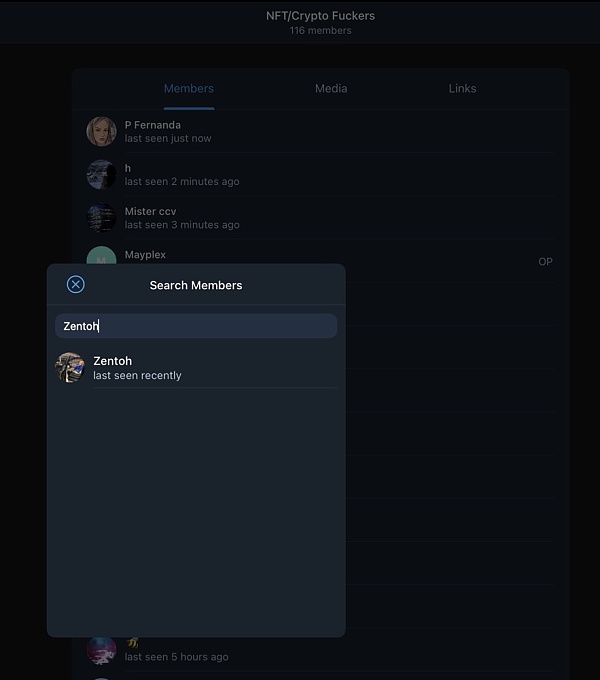

由于欺诈者使用了“Zentoh”这个名字,同时我们注意到 Kai 可以在 Telegram 上交流,因此推测 Zentoh 极有可能是欺诈者的 Telegram 账户用户名。

当我们搜索 Zentoh 时,发现了完全匹配的结果。

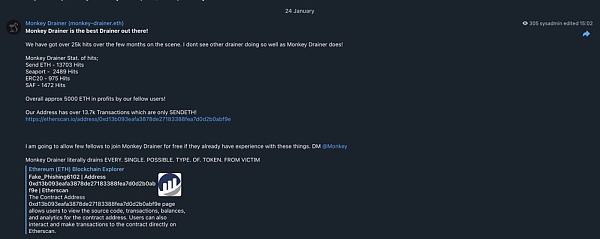

该账户已被确认在运营一个 Telegram 群,该群正在向骗子们出售网络钓鱼工具包。

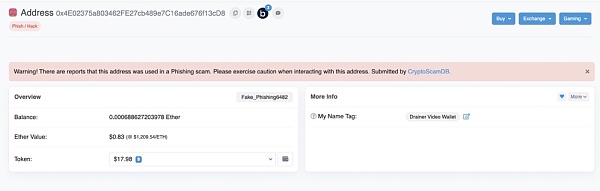

在某 Crypto Drainers Telegram 频道的一个帖子中,贴出了一个关于钱包 drainer 如何工作的视频教程。该教程列出了钱包 0x4E0...13cD8 。

右下角的桌面设置表明拍摄此视频的人可能位于法国。视频中的音乐也是法国说唱。

在 drainer 演示中使用的钱包(来源:Etherscan)

当我们分析演示视频中提供的钱包时,我们发现它与 Zentoh 用来和 Kai 交流的钱包之间有明显的联系。

? 与 monkey-drainer.eth 之间的联系

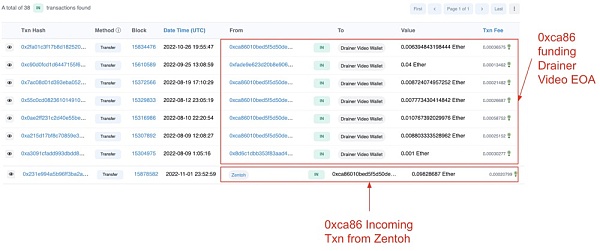

Zentoh 和 Kai 控制的钱包与最近“风头正盛”的 Monkey Drainer 骗子钱包,且是其中最大的那部分骗子钱包之间存在直接联系。

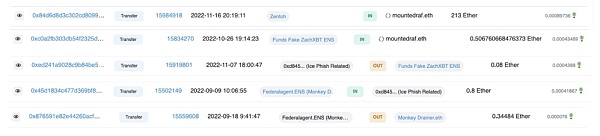

例如,Zentoh 直接通过 ENS mountedraf.eth 为 EOA 提供资金,而 ENS mountedraf.eth 以前也持有 ENS ZachXBT-fan.eth。

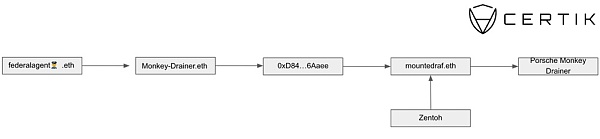

为 mountedraf.eth 提供资金的钱包与0x D 84...6 Aaee 交互,后者从持有 ENS federalagent.eth 的钱包接收资金,而后者又向 monkey-drainer.eth 发送资金。

链上侦探 ZachXBT 在他关于 Monkey Drainer 骗局的最初主题中分析了 monkey-drainer.eth 和 federalagent.eth 钱包。

下图是简化的流程:

与 TecOnSellix 的联系

Telegram 用户 TecOnSellix 在 Twitter 上被 安全 研究员@PhantomXSec 确认为 Monkey Drainer 钓鱼工具包的卖家,其同时也是上文提及到的 Crypto Drainers Telegram 的联系人。

除此之外,TecOnSellix 被列为 Telegram 频道 Crypto Drainers 的所有者,但据 Zentoh 的资料显示他也是该频道的 CEO——因此 TecOnSellix 和 Zentoh 还可能是同一个人,0x 32 Moon 也许也是其中的一个分身。

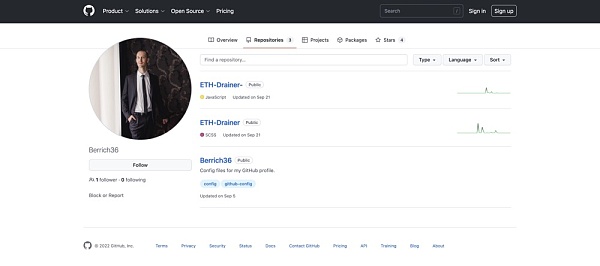

当在 GitHub 上搜索“TecOnSellix”时,我们看到有多个账户发布了加密 drainer 存储库的账户,其中有一个尤为引人注意:Berrich 36 。

我们已经确定了一些归属于 GitHub 用户“Berrich 36 ”的账户。

如果这些账户之间的联系是合法的而非故意误导,那么 Berrich 36 的真实身份则是一个居住在俄罗斯的法国国民。

Berrich 36 在其中一个存储库中发布了一个名为“XXX Crypto FXXX”的 Telegram 频道。

当我们搜索这个频道的成员时,我们看到 Zentoh 已经加入了这个群组。

下方是另一个出售 Monkey Drainer 工具的 Telegram 频道。

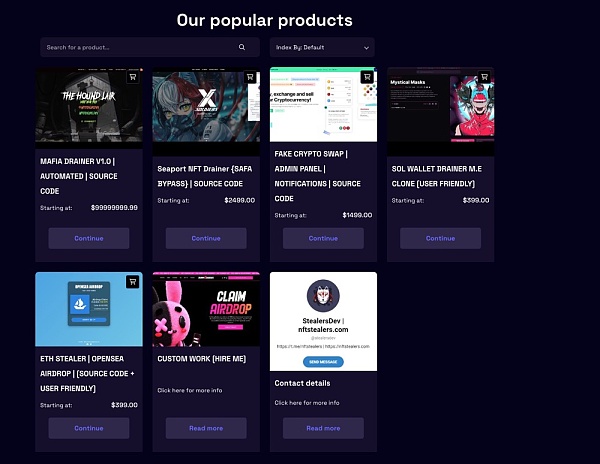

该 Telegram 频道链接到另一个群组,这个群组在宣传一个可供骗子们购买 wallet drainer 的网站。

Monkey Drainer 网络钓鱼诈骗仍然是对 Web3.0 社区的一个持续威胁。

在此 CertiK 建议大家不妨阅读【 洗劫数百万美元,警惕Web3.0 独有钓鱼攻击升级版:Ice Phishing 】来了解在恶意网站上批准权限的威胁,并采取安全步骤来保护自己。

写在最后

最近发生的一些 Discord 事件均与 Monkey Drainer 钱包有直接相关性:对 Yaypegs、Cetus、 Sui Name Service 和 Tsunami Finance Discord 服务器的攻击与钱包 0x0000098a31...f4582 有关,该钱包则又与 Monkey Drainer 骗局钱包有关。

2023 年 1 月 21 日,CertiK 曾提醒社区:与 Monkey Drainer 钓鱼活动有关的钱包已将 520 个 ETH (约 85.9 万美元)存入 Tornado Cash。

可怕的是,Monkey Drainer Telegram 频道仍在继续宣传 drainer 的成功以吸引更多欺诈者。

我们已经证明 Zentoh 是发售 wallet drainer 工具团伙的关键成员。

这些网络钓鱼工具包使恶意行为者从Web3.0 社区窃取资产的行为变得相当容易。然而“离离原上谱”,根据 Zentoh 和 Kai 之间交互的链上信息,在他们将被盗的 430 万美元转移到自己的钱包时,对于 Monkey Drainer 骗局的操作,Kai 很可能还只是个「新手」。

因此 投资 者和用户应该对潜在的网络钓鱼骗局提起 200% 的警惕,不要以为只有技术很牛的黑客,才可能骗到你的钱财,也不要怀有侥幸心理,觉得这种事情并不会发生在自己身上。